Sự khác biệt giữa rò rỉ DNS và IP & cách khắc phục

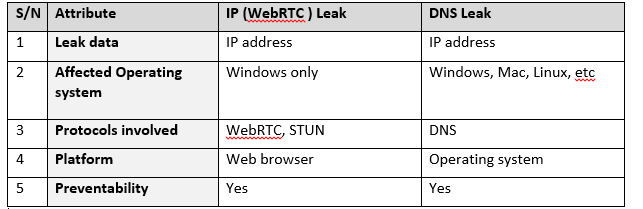

Do các mối quan tâm về sự riêng tư và các lý do thích hợp khác, một số người dùng internet thích sử dụng dịch vụ VPN để giấu địa chỉ IP thực và mã hóa dữ liệu của họ trong khi lướt web. Tuy nhiên, tất cả những mục đích này có thể không được thực hiện nếu dữ liệu cá nhân của bạn bị rò rỉ do lỗ hổng bảo mật hoặc các lý do khác. Có hai cách chính khiến VPN có thể làm rò rỉ dữ liệu cá nhân hoặc địa chỉ IP của bạn, đó là: rò rỉ DNS và rò rỉ WebRTC (IP).

Rò rỉ DNS là gì?

Nếu bạn đã từng sử dụng Internet, rất có thể bạn cũng đã vô tình tiếp xúc với hệ thống tên miền (DNS). DNS duy trì cơ sở dữ liệu về các tên miền (ví dụ vpnmentor.com) và dịch chúng sang các địa chỉ số tương ứng (Giao thức Internet hoặc IP) được yêu cầu để định vị tài nguyên trên Internet. Chúng giống như danh bạ điện thoại.

Tên miền chỉ dùng cho con người, máy tính chỉ hiểu các con số dưới dạng địa chỉ IP (168.212.226.204) mà con người không dễ nhớ (vì thế chúng ta cần có DNS). Khi bạn truy cập một trang web, máy tính của bạn sẽ liên hệ với máy chủ DNS của nhà cung cấp dịch vụ mạng để yêu cầu địa chỉ IP của trang web đó. Khi sử dụng dịch vụ bảo mật như VPN, máy tính của bạn thường liên hệ với máy chủ VPN về dịch vụ DNS thay vì DNS của các nhà cung cấp dịch vụ mạng.

Nguyên nhân

Có một lỗ hổng bảo mật đôi khi cho phép các yêu cầu DNS được chuyển tiếp tới các máy chủ DNS của các nhà cung cấp dịch vụ mạng, mặc cho những cố gắng để giấu chúng khi sử dụng dịch vụ VPN. Lỗ hổng này được gọi là sự rò rỉ DNS. Kết quả từ một truy vấn DNS không được mã hóa được gửi bởi máy tính của bạn bên ngoài đường hầm VPN đã được thiết lập. Lỗi này xuất phát từ sự thiếu hụt vốn có của hệ điều hành đối với khái niệm DNS chung. Mỗi giao diện mạng có thể có DNS riêng và - trong nhiều trường hợp khác nhau - hệ thống sẽ gửi các truy vấn DNS trực tiếp đến nhà cung cấp dịch vụ mạng hoặc máy chủ của bên thứ ba khác (xem sơ đồ dưới đây) mà không cần phải đi qua các cổng và cài đặt DNS mặc định của dịch vụ VPN từ đó gây ra hiện tượng rò rỉ.

Lỗ hổng này cho phép nhà cung cấp dịch vụ mạng hoặc đối tượng ăn cắp dữ liệu xem những trang web mà người dùng có thể truy cập. Khi bạn sử dụng VPN và phát hiện ra rằng IP thực của bạn đang bị rò rỉ, điều đó có nghĩa là các yêu cầu DNS của bạn cũng đang được chuyển đến nhà cung cấp dịch vụ mạng thay vì nhà cung cấp dịch vụ VPN của bạn. Một số nhà cung cấp dịch vụ mạng thậm chí còn thực hiện công nghệ được gọi là 'Transparent DNS Proxy' có hiệu quả trong việc buộc máy tính của bạn sử dụng dịch vụ DNS của họ cho tất cả các tra cứu DNS ngay cả khi bạn đã thay đổi để thiết lập DNS để nên khác biệt so với chúng.

Rò rỉ WebRTC (IP) là gì?

Năm 2015, nhà nghiên cứu về an ninh, Daniel Roesler, đã đăng một bài thuyết minh về lỗ hổng bảo mật cho phép những kẻ ăn cắp dữ liệu tận dụng một chương trình giao diện đặc biệt (API) được tích hợp trong hầu hết các trình duyệt web gọi là Web Real Time Communication (WebRTC) để tiết lộ địa chỉ IP thực của người dùng, ngay cả khi chúng được kết nối với dịch vụ VPN. WebRTC thường được sử dụng bởi các máy tính trong các mạng khác nhau để truyền thông giữa các trình duyệt, chia sẻ tệp P2P, gọi thoại và video với người khác.

Nguyên nhân

Chỉ cần một vài dòng lệnh để WebRTC tiết lộ địa chỉ IP thật của bạn thông qua quá trình tiếp xúc với máy chủ kết nối Internet được gọi là STUN (Session Traversal Utilities cho NAT). Máy chủ STUN cho phép các máy tính và thiết bị trong mạng nội bộ của bạn tìm ra địa chỉ IP (internet) công cộng của chúng. VPN cũng sử dụng các máy chủ STUN để dịch địa chỉ mạng nội bộ của bạn sang một địa chỉ internet công cộng và ngược lại. Để thực hiện việc này, máy chủ STUN duy trì cơ sở dữ liệu của cả địa chỉ internet sử dụng dịch vụ VPN (IP) và địa chỉ IP nội bộ của bạn trong quá trình kết nối.

Sự rò rỉ này không liên quan gì đến việc bảo mật VPN nhưng nó liên quan đến lỗ hổng trong WebRTC trên trình duyệt của bạn. Khi WebRTC trên trình duyệt của bạn chấp nhận các truy vấn từ máy chủ STUN, nó sẽ gửi phản hồi cho máy chủ STUN hiển thị cả địa chỉ IP cá nhân (mạng nội bộ) và công cộng (internet) và các dữ liệu khác.

Kết quả của các yêu cầu, về cơ bản là địa chỉ IP thực của người dùng, sau đó có thể được truy cập thông qua một chương trình nhỏ gọi là JavaScript. Yêu cầu duy nhất cho việc này là hỗ trợ WebRTC trên trình duyệt và chương trình JavaScript. Nếu WebRTC được bật trên trình duyệt của bạn, thông thường nó sẽ chấp nhận yêu cầu STUN và gửi phản hồi đến máy chủ STUN.

Không có hệ thống nào là hoàn hảo khi lỗ hổng được phát hiện. Do đó, điều quan trọng là bạn nên sử dụng dịch vụ của nhà cung cấp VPN có uy tín để chủ động phản hồi về các lỗ hổng khi chúng xảy ra. Hãy đảm bảo rằng bạn kiểm tra những rò rỉ của dịch vụ VPN và thực hiện các bước để khắc phục chúng.

Xin lòng cho lời khuyên để cải thiện bài viết này. Phản hồi của bạn rất quan trọng!